Check Point報告|每44個GenAI指令1個存風險 揭大型Facebook釣魚郵件攻擊

網絡安全平台供應商 Check Point 指出,隨企業對生成式 AI(GenAI)工具的使用迅速擴展,敏感資料外洩的風險不斷增加,全球企業使用的每 44 個 GenAI 指令中,就有 1 個存在高度資料外洩風險。此外,Check Point 亦揭示近日大型 Facebook 釣魚攻擊,有黑客濫用 Facebook Business Suite 及 facebookmail.com 功能,傳送假冒 Meta 官方通知的釣魚郵件,輕易繞過傳統安全篩檢。

連續三個月亞太地區排名第一

根據 Check Point 公布的 2025 年 10 月《全球威脅指數》報告,發現香港每間機構遭受的網絡攻擊次數平均每週達到 1,858 次,按年增加 37%,升幅已連續三個月在亞太地區排名第一。在香港,教育業為首要攻擊目標,其次是工業/製造業。

在十月,全球企業使用的每 44 個 GenAI 指令中,就有 1 個存在高度資料外洩風險,影響到 87% 會恆常使用 GenAI 工具的機構。另有額外 19% 的指令涉及潛在敏感資料,例如例如內部通訊紀錄、客戶資料或專有程式碼,這突顯了加強 AI 管治和資料保護措施的迫切需要。

如欲取得完整的 2025 年 10 月全球威脅指數報告及其他資訊,請瀏覽 Check Point 網誌。

新型釣魚攻擊活動 利用 Meta Business Suite 對準中小企業

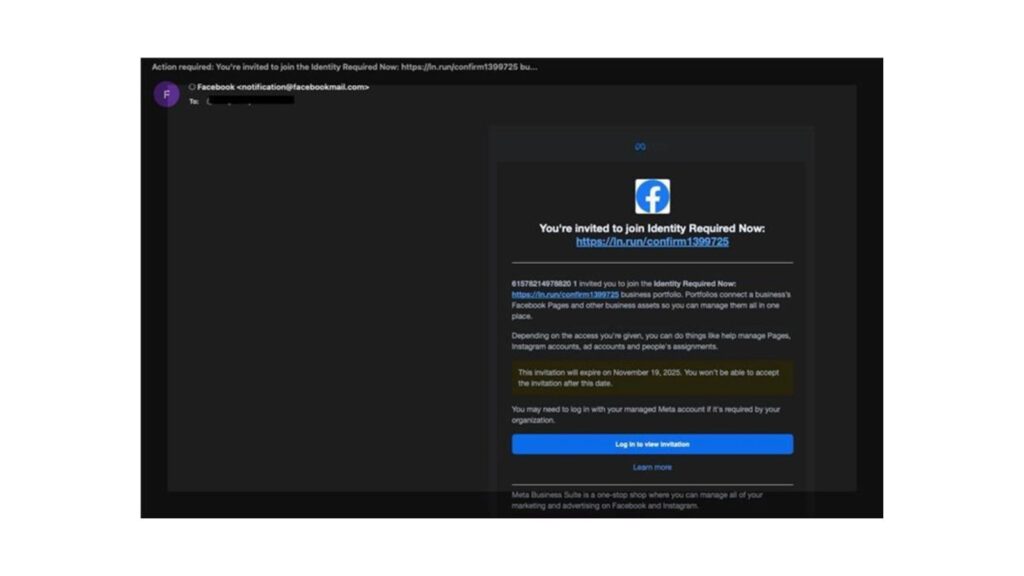

Check Point 電郵安全研究人員,最近更揭露一項大規模的釣魚攻擊。攻擊者已發送超過 40,000 封釣魚郵件至逾 5,000 名客戶,主要遍及美國、歐洲、加拿大及澳洲,並鎖定頻繁使用 Facebook 廣告的行業,包括汽車、教育、地產、酒店及金融等。此攻擊活動主要針對中小企業(SMB)及中型市場機構,少數大型知名企業亦有受害。這些企業特別依賴 Meta 平台進行客戶互動,其員工亦經常會收取到「Meta Business」的通知,因此更容易誤信偽造訊息。

網絡犯罪分子首先以 Facebook 官方的標誌及名稱建立假冒的商業專頁,並利用商業邀請功能,發送看似官方通知的釣魚郵件。關鍵在於,這些訊息都來自真實的 facebookmail.com 網域。一般用戶通常對陌生的發件地址不抱信任,但這次的電郵來自熟悉且受信任的域名,使釣魚訊息更具說服力。

這些電郵的設計與真實的 Facebook 通知無異,語氣急切,包括:

1.「請即行動:邀請您加入免費的廣告優惠計劃」

2.「Meta 代理合作夥伴邀請」

3.「帳戶驗證要求」

每封電郵均包含偽裝成 Facebook 官方通知的惡意連結。受害者點擊後,會被引導至一個釣魚網站(如 vercel.app 等網域),以盜取其賬戶憑證及敏感資料。

電郵的標題及內容高度重複,可見攻擊者使用了模板批量推送電郵,目的是希望廣泛散播攻擊及提升電郵點擊率,而非僅針對單一目標。再者,釣魚郵件通過官方的 facebookmail.com 網域發送,使訊息更具說服力,同時也難以被自動化系統辨識。

黑客利用合法服務已成趨勢 攻擊可繞過防線

此攻擊活動顯示,網絡犯罪分子利用合法服務以獲取信任及繞過安全防線的行為已成為趨勢。雖然攻擊者採用漁翁撒網的策略發出大量釣魚郵件,但發件人的域名高度可信,令這種釣魚攻擊遠較一般垃圾郵件危險。

此攻擊活動亦揭示了數項重要的網絡威脅新趨勢:

.利用大型平台的可信度:攻擊者不只假冒域名,更會利用主流平台的內建功能,例如借助 Facebook 官方的基建提高詐騙的可信度。

.繞過傳統防護措施:許多電郵安全系統往往靠驗證域名聲譽及發件人進行攔截,但當惡意訊息來自可信的網域如 facebookmail.com 時,這些防禦往往失效。

.平台責任問題:這次攻擊活動引發了人們對科技巨頭是否具備足夠措施來防止企業工具被濫用的疑問,只要攻擊者透過操控合法功具發動釣魚攻擊,用戶及機構都會面臨巨大風險。

機構的應對方法

除了 Facebook 等平台需要正視安全缺口,機構及個人用戶亦須主動降低風險:

.加強用戶培訓:教育員工識別可疑要求,培訓內容不應只限於辨識陌生域名,亦要要求員工對來自可信來源的異常請求保持警惕。

.採用先進的偵測方案:安全方案應結合行為分析及 AI 驅動的偵測,這樣一來,即使訊息看似妥當亦能發現可疑活動。

.啟用多重身份驗證(MFA):獲取帳戶憑證仍是攻擊者發動釣魚攻擊的主要目標。即使憑證外洩,MFA 亦可防止攻擊者輕易入侵賬戶。

.查核發件人及網址:留意品牌與其網域是否相符,例如是有着 Meta 標誌卻非來自 Meta 官方的連結。

.避免點擊未經要求的電郵連結:用戶應直接登入官方 Meta Business 平台進行操作。