【寶馬大平賣?】廣告電郵暗藏木馬 瞄準多國駐烏外交官

烏俄之戰爆發以來,俄羅斯國家級黑客透過不同渠道向烏克蘭發動網絡攻擊,例如癱瘓電力、交通運輸系統,打擊市民對政府的信任。而更多的是間諜活動,例如在這次捕獲的釣魚攻擊中,黑客便瞄準多國外交官,企圖用寶馬大平賣令對方上當!

烏克蘭在得到歐洲及美國的軍援後展開反攻,並在東部城市巴赫姆特附近取得一定成果,由於這次反攻有可能改變去年俄羅斯入侵以來的地緣政治局勢,因此網絡安全專家已預期俄羅斯會更積極進行間諜行動,以掌握北約盟國對烏克蘭的最新取態及烏克蘭的軍事調動。

這次被網絡安全公司 Palo Alto Network 網絡安全團隊 Unit 42 捕獲的釣魚攻擊,便證實是由俄羅斯政府支持的黑客集團 APT 29(又稱 Nobelium 或 Cloaked Ursa)所發動,主要瞄準被派遣到烏克蘭首都基輔的各國外交官。

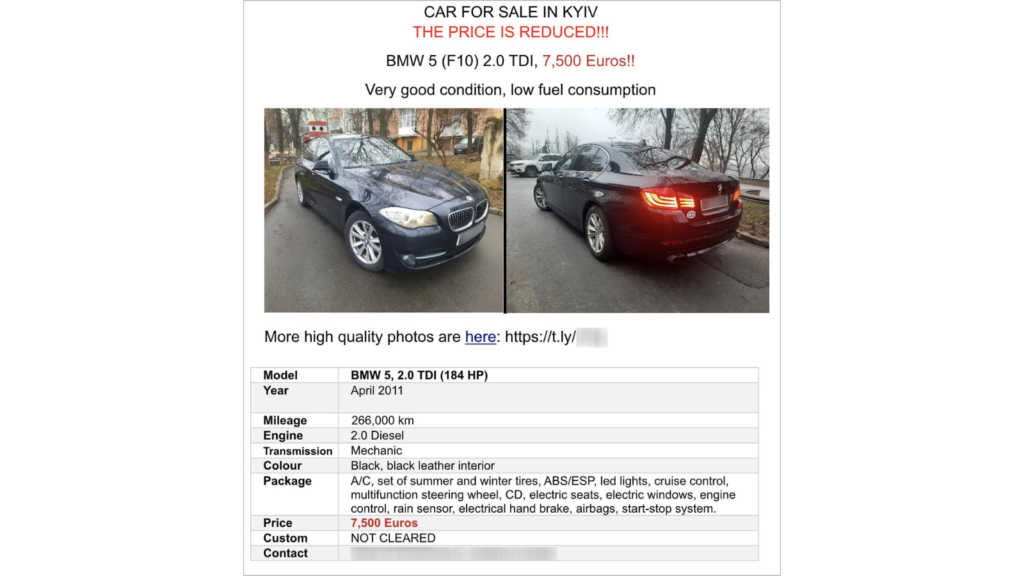

專家指出,APT 29 成員這一波攻擊最早於今年 5 月開始,他們假扮成早前宣布會離開烏克蘭的波蘭外交官,製作出一張出售 BMW 汽車的宣傳單,再將附有傳單的釣魚電郵發送到 22 個駐守基輔的外交官,當中包括來自美國、加拿大、西班牙、土耳其、丹麥及荷蘭等。

整個入侵過程雖然由釣魚電郵為開端,但黑客並未直接在附件中夾附木馬軟件,而是將惡意編碼加密及隱藏在一個虛假網站內。當受騙的外交官點擊宣傳單張上聲稱有更多高質素相片的連結,電腦便會自動打開瀏覽器開始編譯目的地的網頁內容,由於編碼被加密,因此就算電腦內裝有安全軟件,也未必能發現有任何可疑活動,令受害者更難察覺有異常狀況。

而在點擊連結後,表面上受害者會下載內藏 9 張 PNG 格式相片的鏡像檔案,但實際上下載的卻是 LNK 格式檔案,只要開啟任何一張假相,惡意編碼便會利用 DLL 側載技術,以合法的 DLL 權限將惡意編碼注入已被分配的記憶體區域及執行,成功安裝木馬程式。

專家說在這次事件中,近八成的外交官電郵地址都可以網上搜尋得到,餘下兩成則可能須透過入侵帳戶或盜竊資料入手。雖然知道有 22 人成為攻擊目標,但就無法得知有多少人中招點擊宣傳單。

專家又指 APT 29 這次利用波蘭外交官出售汽車的時間點相當高明,正如黑客成員早前利用土耳其大地震事件,假扮為土耳其外交部官員向其他機構發送人道支援要求的 PDF 檔案一樣,可見黑客反應瞬速及攻擊手法靈活,只要稍有不慎便會上當。